Hier ein kleines Tutorial wie man mehrfache IPsec Tunnel einrichtet und den Traffic über diese Leitungen verteilt. Dazu habe ich mir eine kleine virtuelle Umgebung aufgebaut. In einer solchen Dev-Umgebung sollte man immer einen Router nutzen um das „Internet“ auch wirklich richtig zu simulieren. Hierzu eignet sich am besten eine kleine Linux-VM mit mehreren Interfaces die IP Forwarding aktiviert hat. Es kommen zwei aktuelle Sophos UTM 9.1 und zwei Win7 als Clients zum Einsatz. Eine der UTMs läuft als Cluster für Tests mit aktuellen Updates.

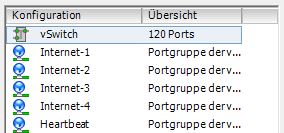

Hier eine Übersicht meiner Umgebung:

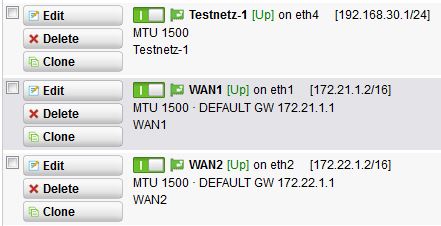

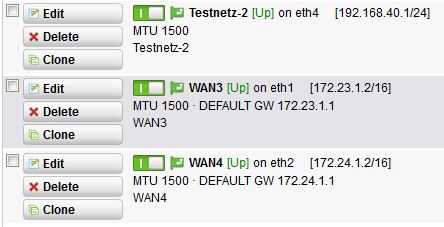

Nun definieren wir auf den beiden UTMs jeweils zwei WAN und die internen Interfaces:

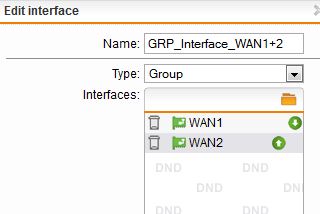

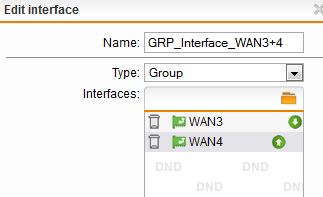

Als nächstes wird eine Interface Group mit den beiden lokalen WAN Interfaces angelegt:

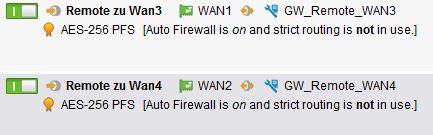

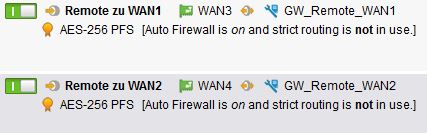

Jetzt definieren wir unsere beiden IPsec Verbindungen (deren Einrichtung setze ich voraus und spare mir die Screenshots). Von Sophos 1 WAN1 zu Sophos 2 WAN3 und Sophos 1 WAN2 zu Sophos 2 WAN4:

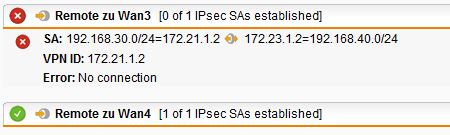

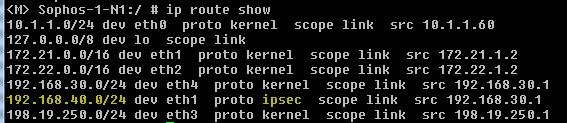

Es dürfen keine Routen zu den Remote Netzwerken gesetzt werden. Mit gesetzten Routen wird es einen Fehler geben und nur eine Verbindung kommt zustande:

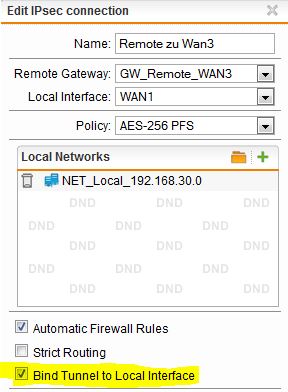

Daher nutzen wir in der VPN Definition die Option „Bind Tunnel to local Interface“:

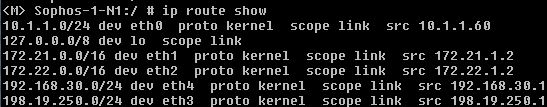

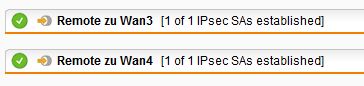

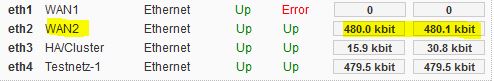

Jetzt wird keine Route gesetzt und beide VPN Tunnel sind aktiv:

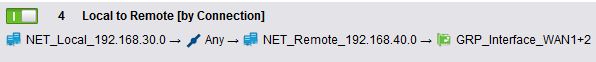

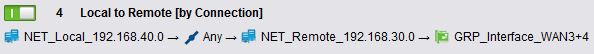

Nun können wir die „Multipath Rules“ festlegen. Durch diese Regeln wird der Traffic über beide WAN Interfaces in die Tunnel verteilt:

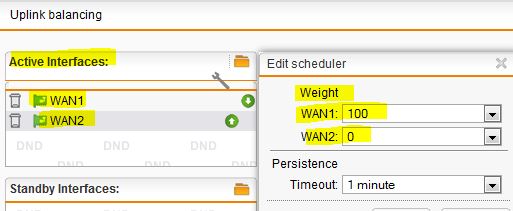

Damit die Interfaces auch wirklich überwacht werden und diese Regeln greifen können, müßen die WAN Interfaces ins „Uplink Balancing“ aufgenommen werden:

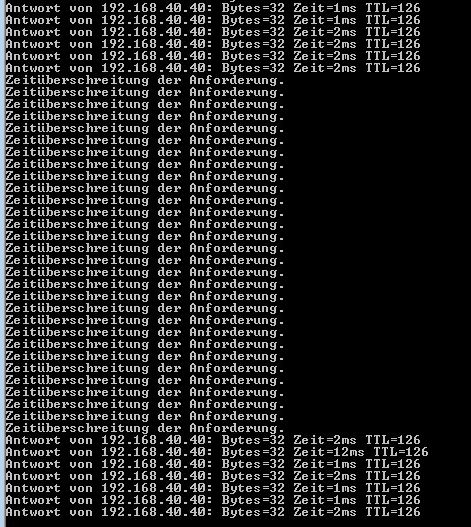

Zur Kontrolle senden wir ICMP Pakete und simulieren den Ausfall eines WAN Links (z.B. durch „ifconfig eth1 down“ auf dem Linux-Router). Der Failover kann schon mal einige Zeit dauern. Ruhe bewahren – Schock bekämpfen:

Funktioniert aber!

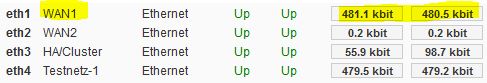

Hier sieht man wie der Traffic über den ersten VPN Tunnel gesendet wird:

Sehr elegant, Michael. Ich meine daß ‚Weight‘ sollte 100-100 sein – oder?

Der große Vorteil deiner Lösung statt Uplink Monitoring ist dass die Failover sofort geschieht . Genie!

MfG – Bob

(BAlfson auf Sophos UTM User BB)

Pingback: Undocumented IPSec failover over Internet - Sophos User Bulletin Board